Quantencomputer könnten Bitcoin zerstören!

Ein etwas „fortgeschrittenes“ Problem – das hauptsächlich von Leuten angesprochen wird, die bereits über Bitcoin gelesen haben und eigenständig über Sicherheitsfragen nachzudenken beginnen – ist die Frage, ob eines Tages die Sicherheit von Bitcoin nicht durch Quantencomputer beeinträchtigt werden könnte.

Dies ist ein tatsächliches Risiko, und es wäre rücksichtslos und ignorant, es zu leugnen.

Die Frage ist jedoch: wann würde dieses heute noch sehr theoretische Risiko (es existieren aktuell keine funktionierenden und stabilen Quantencomputer, welche die von Bitcoin verwendete SHA-256-Verschlüsselung brechen könnten), zu einem unmittelbar bedrohlichen Risiko werden?

Das Risiko, das durch Quantencomputer entsteht, besteht darin, dass a) die SHA-256-Hashes von Bitcoin schneller gelöst werden können als mit normalen Computern oder ASIC Mining-Geräten, oder b) die Verschlüsselung mit „public keys“ (öffentlichen Schlüsseln) gebrochen werden könnte, welche die Bitcoin-Guthaben der Benutzer schützt. Wenn also jemand heimlich einen Quantencomputer hätte, könnte er Bitcoin etwas schneller minen, oder die Bitcoins von jemandem anderen stehlen. Das würde aber nur so lange funktionieren, als: a) niemand wüsste, dass ein solcher Computer existiert, und b) niemand anderes einen solchen Computer für diesen Zweck verwenden würde. Bitcoin’s ‚mining difficulty‘ (dem erforderlichen Rechenaufwand zum Finden neuer Bitcoin-Blöcke) würde sonst einfach nach oben hin angepasst, und der Vorteil wäre mit einem Schlag dahin. Aber wie geht man mit dem Risiko um, dass Bitcoin gestohlen werden könnten?

Für dieses Problem bringt möglicherweise Taproot, eine noch in diesem Jahr bevorstehende Erweiterung von Bitcoin, eine Lösung. Mehr dazu weiter unten.

Schauen wir uns jedoch zunächst aber an, wie Bitcoin Transaktionen abwickelt. Als Satoshi Bitcoin entwickelte, waren öffentliche Schlüssel die eigentlichen Bitcoin-Adressen selbst, sodass eine Transaktion an eine solche Adresse treffend als „Pay to Public Key“ (p2pk) bezeichnet wird. Die meisten Bitcoins, die Satoshi selbst damals abgebaut hatte, werden unter solchen Adressen gespeichert – ein den Shor-Algorithmus verwendender Quantencomputer (der dabei hilft, Primzahlen zu finden) könnte dann programmiert werden, den privaten Schlüssel von einer solchen Adresse abzuleiten. Dies würde es einem Gegner, der einen Quantencomputer hat, ermöglichen, die Coins auszugeben, über die diese Adresse verfügt. Mit anderen Worten, Satoshi’s Wallets mit ~ 1 Million Bitcoin dienen als höchst verlockender ‚Honeypot‘ für alle, die einen funktionierenden und stabilen Quantencomputer entwickeln konnten, der geeignet ist, das Bitcoin-Netzwerk anzugreifen!

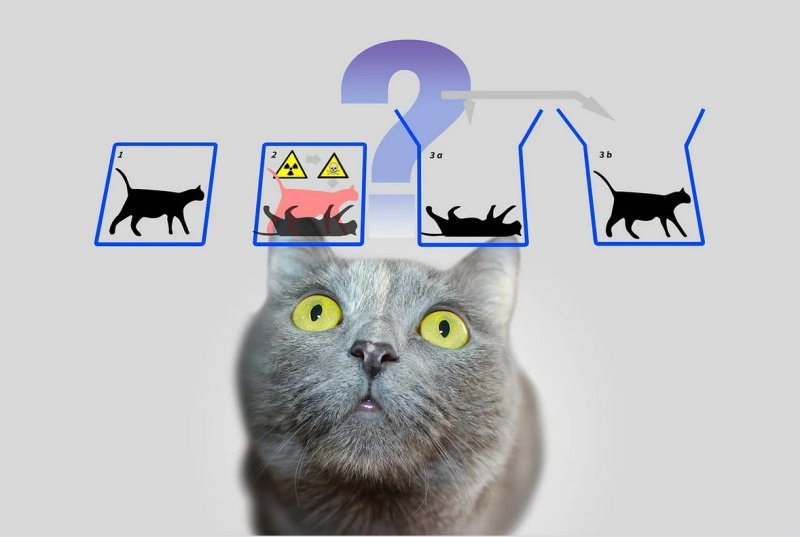

Aber bereits zu der Zeit, als Satoshi noch offen minte, wurde das verbesserte System der Bezahlung von Hashes mit öffentlichen Schlüsseln (p2pkh) eingeführt, und von da an verwendeten fast alle Transaktionen p2pkh – mit diesen jedoch ist es äußerst schwierig, private Schlüssel aus den Hashes, die in der Blockchain öffentlich sichtbar sind, abzuleiten:

Wahrscheinlichkeiten & Stand der Wissenschaft: Mit den im Jahr 2019 verfügbaren Forschungsdaten wird die Zeit, um die SHA-256-Verschlüsselung mithilfe von Grover’s Algorithmus zu brechen (der dafür aktuell erfolgversprechendsten QC-Algorithmus), auf 18.000 Jahre geschätzt. Laut zahlreichen Experten auf dem Gebiet (darunter Bitcoin Core-Entwickler, die auf diesem Gebiet spezialisiert sind, wie z.B. Stepan Snigirev), ist Quantum Computing für mindestens noch 10 Jahre keine ernsthafte Bedrohung für die SHA-256-Verschlüsselung, selbst wenn wir den optimistischsten Annahmen von Unternehmen, Universitäten usw. Glauben schenken, die verständlicherweise versuchen, den Hype um diese neue Technologie dazu zu nutzen, um finanzielle Förderungen zu lukrieren. Skeptiker hingegen erwarten Fortschritte, nach denen jemand dazu in der Lage wäre a) einen stabilen Quantencomputer zu erstellen b) der in der Lage wäre, die fortgeschrittenen mathematischen Berechnungen durchzuführen, die erforderlich sind, um jede Form der Verschlüsselung zu brechen, entweder generell als Scherz oder realistischerweise nicht vor zumindest 30-40 Jahren zu erwarten.

Okay, aber was ist, wenn es doch einen unerwarteten Durchbruch gäbe?

Nur Bitcoin in p2pk-Adressen und wiederverwendeten p2pkh-Adressen sind anfällig für Quantenangriffe.

Nur wenn Sie jemals eine alte Wallet verwendet haben, die das p2pk-Adressschema verwendete (was sehr unwahrscheinlich ist), oder wenn Sie – entgegen aller Empfehlungen – eine Bitcoin-Adresse (!) wiederverwendet haben, sind Ihre Bitcoin gefährdet … ab den genannten 10-50 Jahren. Erst wenn Quantencomputer sehr effizient und schnell geworden sind, können sie den privaten Schlüssel einer gesendeten Bitcoin-Transaktion berechnen und in dem kurzen Zeitraum von mehr als 10 Minuten, bis sie bis zu einer bestimmten Tiefe in der Blockchain gespeichert wurde, ‚überschreiben‘.

Folglich ist die einfachste Strategie, Ihre Bitcoin sofort zu schützen, sie an eine neu generierte Adresse zu verschieben, die Sie nicht bekannt geben, und auch nicht den xpub-Schlüssel Ihrer Wallet zu teilen. Um höchstmögliche Sicherheit gegen das absolute (wenn auch äußerst unwahrscheinliche) „worst case“-Szenario zu erlangen – dass ein Angreifer über einen schnellen, stabilen Quantencomputer verfügt UND (!) Dritte kompromittiert wurden (wenn Sie also Zugriff auf die Schlüssel erhalten, die Sie mit diesen Parteien ausgetauscht haben), dann müssen Sie auch vermeiden, Lightning Network-Kanäle zu öffnen und Hardware-Wallets zu verwenden, die Schlüssel mit Dritten austauschen.

Taproot: Licht am Horizont.

Taproot-Keys (bei Verwendung gemäß der Empfehlung in BIP-0341) weisen einen erheblich besseren Quantenwiderstand als Legacy-Outputs auf. Sie bieten zwar noch keinen 100%igen Schutz, verschaffen dem Bitcoin-Projekt jedoch mehr Zeit als andere kryptobasierte Technologien, um PQC-Techniken (Post Quantum Cryptography *) zu implementieren. Die verbleibende Herausforderung wird dann darin bestehen, einen reibungslosen Übergangsprozess des aktuellen Systems zu einem neuen zu ermöglichen.

* Es ist ziemlich wahrscheinlich, dass schlaue Kryptografen in den nächsten Jahren eine Lösung für die inhärenten Schwachstellen gegenüber Quantencomputern für ALLE Kryptografie-Anwendungen finden werden. Dies würde weit über Bitcoin hinausgehen, da alle Unternehmen, die Kryptografie verwenden, einem einschlägigen Risiko ausgesetzt wären: Banken, Kreditkartenfirmen, Militärs, Kernkraftwerke, SSL-Verschlüsselung im Internet, viele Bereiche der Wissenschaft usw.). Dies wird einen Übergang zu einer neuen Art der Kryptografie ermöglichen, der als „Post-Quanten-Kryptographie“ (PQC) bezeichnet wird – Kryptografie, die von Natur aus resistent gegen Quantenangriffe ist. Diese Arten von Algorithmen stellen die Benutzerfreundlichkeit von Blockchains vor neue Herausforderungen und werden derzeit von Kryptografen auf der ganzen Welt untersucht. Der Druck, solche Methoden zu entwickeln, steigt aber gemeinsam mit den Fortschritten beim Quantencomputing, sodass wir irgendwann robuste und zukunftssichere Blockchain-Anwendungen sehen werden, wobei Bitcoin höchstwahrscheinlich wieder führend sein wird, wenn man berücksichtigt, wie viel Forschungskapazität, Geld und Enthusiasmus sich in diesem Projekt sammelt.

Schlussfolgerung: Die rationalste Einschätzung unserer Ansicht nach ist, dass wir erst in den 2030er Jahren ein „riskantes“ Niveau der Quantentechnologie erreichen werden. Derzeit warten wir noch darauf, dass die Quantenversion des Moore’schen Gesetzes sich der Quantentaktgeschwindigkeiten, Gate-Wiedergabetreue und Qubit-Zahlen annimmt … bis dahin werden spezielle Algorithmen Bitcoin widerstandsfähig gegen solche Angriffe gemacht haben.

Weitere, allerdings eher technische Artikel:

Goodbye Bitcoin … hello Quantum von Silen Nahin (2019)

Why quantum computing will not break cryptocurrencies von Roger Huang (2020)

Quantum computers an the Bitcoin blockchain von Deloitte Research

Haben Sie Gedanken zu diesen Bedenken, den geschätzten Zeitrahmen oder der hier beschriebenen Roadmap für PQC? Bitte teilen Sie sie im Kommentarbereich mit … Dieser Artikel wird regelmäßig aktualisiert, wenn wir von neuen Aspekten oder verwandten Entwicklungen erfahren.

0 Kommentare